| 专题•黄金48小时背后的网络攻防战 |

|---|

| 2017-08-18 10:24 |

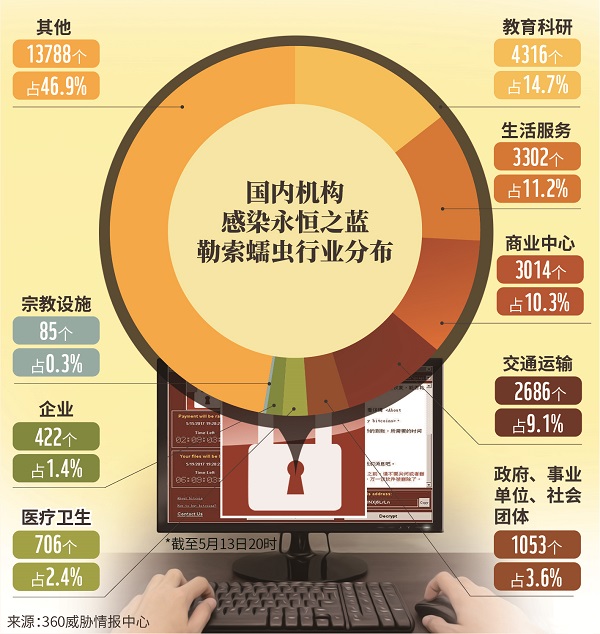

北京市委网信办联合市公安局、市经信委两次在千龙网向全市发布病毒预警和防范指导,并带领安全队伍分赴一线指导病毒防范和应急处置。 5月12日起,“勒索”病毒(WannaCry)在全球疯狂肆虐,英国、俄罗斯、美国、西班牙、中国等近150个国家深受其害。据国外媒体(CNN、BBC)报道,截至5月19日,全球约30万台电脑被感染。已知的遭受攻击的行业包括公共安全、医疗、能源、电信、教育等,其中有代表性的系统和机构包括:英国国民健康服务系统,德国铁路系统,俄罗斯通讯运营商MegaFon,俄罗斯联邦内务部,西班牙电信,美国联邦快递公司和意大利米兰比科卡大学等。从公开的信息看,我国的公安、能源、高校和银行等行业也遭到了该病毒攻击。 病毒爆发后,迅速蔓延至全球,世界各地立即投入了紧急应对。我国的安全厂商、相关机构于13日和14日多次发布应对指南和免疫工具,指导公众进行病毒防范。北京市委网信办联合市公安局、市经信委两次在千龙网向全市发布病毒预警和防范指导,并带领安全队伍分赴一线指导病毒防范和应急处置。 分析发现,该勒索病毒利用美国国家安全局开发的一种网络武器“永恒之蓝”进行传播和攻击。该病毒利用Windows操作系统SMB服务(文件共享服务)存在的漏洞,扫描开放文件共享端口445的 Windows系统,主动在目标电脑和服务器中植入并执行勒索程序、远程控制木马等恶意程序。该病毒像冲击波、震荡波等著名蠕虫一样,可在短时间内大范围影响互联网。被病毒攻击后,计算机中的文件被加密,并在支付价值300至600美金的比特币后才能拿到解密密钥。

北京市网信办为保障单位网络安全,于13日上午拉响迎战警报,经过48小时的紧张战斗,成功御敌于国门之外。这紧张的48小时,经历了被动防守、设瓮捕敌、局势突破、局势逆转、断尾求生、成功御敌这样一个跌宕曲折的战斗过程。在该过程中,从被动到主动再到被动,从期望到失望再到看到曙光,可谓步步惊心。下面就介绍一下这48小时背后的网络攻防情况,并谈谈对该病毒的认识及防范建议。 全面防守:查、堵、封入口和通道 13日上午开始监测内部网络流量,运维和安全服务厂商加派人员赶赴单位,单位领导、部门领导和工作人员也全部到岗,拉开阵势迎战病毒。 在安全服务商的支持下,按照常用做法和部分厂商提供的紧急应对建议开始全面防守,主要措施是:一查,查网络出入口和内部流量,监测异常行为;二堵,堵住病毒传入的网络出入口和内部网络边界;三封,封禁电脑和服务器端口,封禁内部网络传输通道。具体工作如下: 1.首先明确病毒的传播和阻止方式,并堵住传播入口。之前已确认该病毒通过445端口传播,所以立即检查网络出入口,内部各网络边界,全面堵住445、135、137、138、139等端口。 2.联系杀毒厂商询问是否有杀毒软件或专杀工具。 3.讨论内部封禁445端口的方法。 4.检查无线网,并限制个人电脑接入。 在此过程中,陆续有安全厂商发布应急方案和免疫工具,指导公众进行网络和电脑防范。13日下午16点左右获得360公司针对“永恒之蓝”攻击紧急处置手册,随后进行验证,并根据其建议对所做工作再次进行了检查。市委网信办也联合市公安局、市经信委于16:40在千龙网发布预警公告,指导公众进行防范。 设瓮捕敌:利用病毒开关在内部杀敌 13日20点左右,发现病毒存在开关,病毒运行时只要能打开开关域名,立即退出,只有打不开时才会发作并传染。这个开关域名是www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com。 这是一个重大转折点。发现该开关后,工作重心立刻从防止病毒传入转变成抢救已中毒电脑,战斗从堵门变成救伤。也就是说,现在不怕有电脑中毒,重要的是中毒了怎么不让病毒发作,把数据保住。 这个开关域名一看就是随意写的,开始时肯定不存在,所以也是打不开的,只有这样,病毒才会发作起来。要让已中毒的电脑不被加密,需要想办法让病毒发作时能打开这个域名。从技术看有两个方法: 1.搭建临时DNS解析:对于内网(其实在开关域名被注册前,对于该域名来说,全世界的网都相当于内网,因为都打不开该域名),建立内网临时DNS解析,将该域名解析到内网正常网站。 2.做DNS劫持:对互联网,或者做不了临时DNS解析的内网,在出入口防火墙做DNS劫持,将该域名强制解析到一个能正常访问的网站。 可以这么来形容上面的操作,在内部设一个瓮,病毒一发作,该瓮即捕获到病毒打开开关的请求,并正常回应该请求,于是病毒即自毁退出,这就实现了设瓮捕敌。 我们采取了一种方法来架设该瓮,等待捕获病毒。在此过程中,也同时进行Windows补丁盘制作和其他网络安全设置。 局势突破:病毒开关突然被打开 还在设瓮过程中,约13日23点,突然发现该开关网站能打开了。该过程中,网络层已封堵完,补丁盘已制作完,电脑加固方法也已确定。当时有传开关域名被安全公司接管,只要能上网就能打开该网站。 开关打开后,病毒传播立刻得到控制。如前所述,病毒一开始运行就试图打开这个开关网站,如果能打开,则自动灭亡。从开关网站能打开的那一刻起,互联网上的病毒立刻进行自毁,所有新发作的病毒立即退出。对大多数单位来说,接下来要处理的就是已经被传染的内网了,因为内网与互联网隔离,打不开那个开关网站。对于内网,最好的紧急处置方法就是前面所说的设瓮捕敌,同时做网络层封禁。 事后得知,一个英国人在追踪病毒的过程中,发现病毒中包含该域名,下意识花8英镑注册了该域名并指向了一个正常网站,意外启动了病毒的自毁开关,成功阻止了勒索病毒在互联网上的蔓延。 接下来我们的工作也就简单了。继续关闭服务器端口,制作补丁盘,监测内部流量,编写开机指南,告诉大家保持联网开机。14日凌晨发布了注意事项和开机步骤,要求大家开机时别弄掉网线,保证联网开机。 局势逆转:不带开关的病毒变种出现 14日上午,继续监测内部情况,梳理各方发布的周一开机指南,编制单位开机指南,制作防毒和杀毒盘,为应对周一上班做准备。12点左右,噩耗传来,说病毒出现变种,取消了开关。这是最担心的事情,局势瞬间逆转。病毒取消了开关,只要中毒,一定会发作,也就是说,一中毒就完了,并且还传染其他电脑。 为紧急防范变种病毒传入,13点左右再次发布紧急提醒,要求大家不要把在外面使用的电脑、存储介质带到单位内使用,不轻易打开来源不明的邮件。变种病毒一旦进来,后果不堪设想。 14日下午,继续监测内部流量,验证杀毒和恢复工具,制作新版补丁盘,编制新版周一开机指南,并全面关闭无线网。 经过验证发现,安天杀毒工具有效,但速度慢;各种恢复工具基本无效,不能解密被病毒加密的文件,恢复被删除的文件也只是碰运气。 断尾求生:部分电脑可能英勇就义 14日下午,应对周一上班的工作已基本就绪。而对于周一大量开机,面临一个艰难的取舍:让大家断网开机还是联网开机。 为了防范变种病毒,需要断网开机,因为一旦感染变种病毒,电脑必定牺牲了,而且还传染,所以断网一了百了。但是,如果中的是未变种病毒,即带开关的病毒,断网开机相当于自杀,病毒运行打不开开关网站,该电脑就牺牲了。经过权衡,为了防范变种病毒,保护更多人,决定让大家断网开机,感染未变种病毒的电脑就当英勇就义了。 于是,最后确定的方案是:断网开机,发现有电脑中毒后,直接更换电脑,保留中毒电脑的数据,等候杀毒,待技术成熟后再恢复数据。随后编制好开机防范手册,制作好补丁盘,提前拔掉大家网线,22点左右再次发布《周一开机及防范勒索病毒的补丁升级手册》,全面进入正面迎战状态,静待周一上班。 成功御敌:阻敌于国门之外 周一一早,工作人员全部到岗,等候大家上班开机,与病毒全面接战。 事实证明,因为日常安全防护较好,这两天的紧急应对及时有效,陆续开机的电脑没有发现中毒情况。当天也没有人携带外部电脑和设备到单位使用,到中午时分,绝大部分电脑已开机并打完补丁。可以说,对抗病毒的战斗到周一中午基本进入尾声。 经过从被动防守到成功御敌的紧张48小时,抗击勒索病毒取得全面胜利。最终病毒未传入单位,实现了御敌于国门之外。随后给全部电脑打完补丁,此次战斗结束。 对勒索病毒的认识 从目前的分析来看,可以对该病毒有两个认识:一是该病毒可控;二是可作为精准攻击武器。 从可控角度看,病毒制作者设置了触发开关,如果能打开该网站,病毒即退出,如果打不开,则继续传染、加密。刚开始这个网站肯定是打不开的,否则,病毒就传播不起来了。大规模爆发后,只要把该域名注册并指向一个正常网站,后续发作的病毒一运行即退出,局面立即能得到控制。无论是为了勒索钱财,还是攻击敌人,该开关都能起到传播控制阀的作用。 从作为精准攻击武器看,其专门攻击内网。病毒一旦传入内网,因为打不开开关网站,所以会大肆传播破坏。此种情况下,就是要跟病毒赛跑,设瓮捕敌,如果内网设计不合理,边界防护不好,很可能在设好瓮前已被肆虐得尸横遍野;反之,可能有机会将病毒限制在局部区域。从国内一些网络被攻击的情况可见一斑。另外,对一些打不开开关网站的区域,也会像内网一样遭到攻击破坏。因此,我们可以认为该病毒是一个设计精良的网络攻击武器:打击精准,安全可控,可以形容为一个攻击网络的巡航导弹。它又非常安全,可以保证在攻击他人时,自己完全不会受害。如果某国是病毒攻击的发起者,在发起攻击前,打开开关网站,或者将开关设置成目标区打不开的网站,然后将病毒植入到目标区域,则病毒会大肆发作,但自己不会受害,是安全有效的武器。 防范建议 此次勒索病毒爆发给我们的网络安全观带来很大冲击:内网还安全吗?该如何保护网络安全?从2017年6月1日起开始施行的《中华人民共和国网络安全法》明确提出,坚持网络安全与信息化发展并重,建立健全网络安全保障体系,加强网络安全监测、预警、通报,落实网络安全等级保护制度,加强关键信息基础设施安全防护,提高网络安全保护能力。结合此次勒索病毒爆发和应对过程,要从以下几方面全面提高网络安全保护能力。 一是全面加强内网防护。基于边界防御思想的内网给了管理者和内网用户一个安全幻想,认为互联网上的威胁无法进入逻辑隔离或物理隔离的内网,结果导致内网安全管理被严重忽略:管理制度不落实,网络防护不到位,系统不升级不打补丁,安全软件不升级等。而实际情况是非法外联屡禁不止,通过U盘、光盘等介质跨界感染也层出不穷。此次国内一些网络被攻击就是一个深刻的教训。要按照网络安全法的要求,像防护互联网一样,全面加强对内网的安全防护。 二是加强态势感知,统一监测预警。此次病毒攻击爆发后,网上涌现各种信息,造成一定程度的恐慌,也让公众无所适从,甚至有些单位为防止病毒攻击停止了正常的业务。各厂商发布的应对建议,对普通公众来说较难操作,而且各自有别。各地主管部门发布的预警信息也包含了一些不同的应对措施。这说明一个问题,我们在应对大规模网络安全突发事件时,还是各自为政,没有统一的监测预警,也没有统一的应对协同。按照网络安全法的规定,应在国家层面建立监测预警机构,监测并汇集各方信息,提高威胁态势感知能力,对病毒攻击等事件迅速做出响应,统一并及时地发布预警信息和应对建议。 三是切实把重视网络安全的思想认识转化成实际行动。可以说,现在全国上下从思想上没有不重视网络安全的。但是,把重视网络安全的认识转化成切实的措施,在许多地方还有很长的路要走。普遍存在的问题是:网络安全欠账太多,许多系统在当年建设时根本没有考虑安全防护,现在有些积重难返;网络安全经费少,无法满足实际需要,只能勉强凑合;重建设轻运维,致使网络安全设施成摆设;存在安全认识误区,导致管理不规范,制度不落实;甚至在一些地方重业务轻安全的情况还很突出等。需要切实落实网络安全法要求,认识到位,行动到位,防护到位。 四是用正规军带领多方共同御敌。互联网攻防技术性很强,是看不见敌人的战斗,攻防都在一瞬间。要应对网络攻击,各安全厂商义不容辞。安全厂商依托在社会上广泛应用的产品,依托对网络安全技术的持续研究跟踪,对网络攻击行为嗅觉灵敏。在此次病毒的应对过程中,有安全厂商13日上午即发布应对指南足以说明这点。发动全民应对网络攻击也是必不可少的,如果没有每一位人员的参与,给病毒可乘之机,战斗很可能功亏一篑。要培养正规军。在应对网络攻击的时候,尤其是大规模攻击时,应该有这么一支队伍,时刻在准备战斗。攻击一旦发生,这支队伍无论是依靠自己的力量,还是团结了全国的力量,要能指挥作战,要能把各方力量调动起来,一起抵御攻击,迅速控制住攻击行为,将损害降至最低。 (北京市互联网信息办公室网络信息技术安全处供稿,编辑丁晓宇) |